Enterprise Mobility und Sicherheit

Büro mit Aussicht – und Einsicht?

Ein Angriff auf die Mobile Devices schadet nicht nur dem Unternehmensimage, sondern kann auch zu hohen wirtschaftlichen Verlusten führen. Es gilt daher, das Handling von Informationen und Daten im Mobile Office vor unberechtigtem Zugriff abzuschotten und eine sichere mobile Umgebung zu schaffen.

Im Café, im Zug oder Flugzeug, im Urlaub oder auf dem heimischen Balkon: Mobiles Arbeiten ist dank Smartphone, Tablet und Co. für viele Berufstätige mittlerweile Alltag. Wie kleine mobile Büros ermöglichen die handlichen Alleskönner die Bearbeitung und Abstimmung von Dokumenten, die Organisation und Durchführung von Meetings, den Austausch mit Kunden und Geschäftspartnern. Die mobile Zugriffsmöglichkeit auf das Unternehmensnetzwerk und damit auf sensible Daten macht die smarten Endgeräte zu einem interessanten Angriffsziel. Laut einer aktuellen Bitkom-Studie wurden bei rund einem Drittel der befragten Unternehmen in den vergangenen zwei Jahren IT- oder Telekommunikationsgeräte gestohlen, bei knapp einem Viertel sind sensible digitale Daten abgeflossen.

Vielfältige Angriffspunkte auf mobilen Geräten

Vor den Sicherheitsgefahren beim mobilen Arbeiten ist kaum jemand geschützt: Die Verbreitung von Schadsoftware nimmt rasant zu und der Verlust sowie Diebstahl mobiler Endgeräte stellt für viele Unternehmen ein großes Problem dar. Ebenso ist das Risiko von Datenverlust im Mobile Office allgegenwärtig: Im klassischen Büro - und selbst im Home-Office - legen Mit-arbeiter und Führungskräfte ihre Daten in der Regel zentral auf dem gesicherten Unternehmensserver ab. Im Mobile Office ist das aufgrund schlechter oder fehlender Internetverbindung oft nicht möglich, weshalb die Daten lokal auf dem Mobilgerät zwischengespeichert werden. Ein Ausfall des Geräts - sei es durch fehlerhafte Synchronisierung, schwachen Akku oder (Transport-)Schäden - führt zum unwiderruflichen Verlust der Daten. Mobile Devices, die nicht ausreichend abgesichert sind, bieten daher eine große Angriffsfläche für Kriminelle. Der Zugriff auf unternehmenskritische Daten wird für sie denkbar einfach. In Unternehmen sind die folgenden drei Einfallstore besonders häufig zu erkennen:

1) Apps

Haben Benutzer weitreichende Zugriffsrechte auf dem Mobilgerät oder fehlen unternehmensinterne Mobility Guidelines, besteht die Gefahr, dass sie unbeabsichtigt unsichere Apps installieren. Diese sind vorgeblich kostenlos oder werbefrei - tatsächlich aber besteht der Business Case der Entwickler im Abgreifen von Daten. "Sideloaded Apps" (Apps, die nicht aus den offiziellen App Stores kommen) bergen dabei ein besonders hohes Risiko. Unternehmen, die Messenger-Dienste wie WhatsApp für die berufliche Kommunikation nutzen, riskieren zudem einen Verstoß gegen DSGVO-Vorgaben. Häufig erfüllen solche Dienste beispielsweise nicht das Auskunftsrecht der betroffenen Person und das Recht auf Löschen der Daten. Gerade bei außereuropäischen Messenger-Diensten ist oft nicht bekannt, wo genau die Daten liegen.

2) WLAN

Laut einer Umfrage des Unternehmens Lookout sind acht von 1.000 mobilen Geräten von sogenannten Man-in-the-Middle- Angriffen (MITM) betroffen. Nutzer, die sich in ein öffentliches oder fremdes WLAN - beispielsweise am Flughafen oder im Café - einloggen, öffnen die Türen für diese Art von Angriffen. Über eine Sicherheitslücke im Router oder über einen Hotspot, der eigens für kriminelle Absichten eingerichtet wurde, verfolgt der Angreifer jegliche Kommunikation zwischen dem Anwender und dem Router. Besonders tückisch: Hat der Nutzer die WLAN-Funktion auf seinem Mobilgerät aktiviert, sucht es automatisch nach Netzen in der Umgebung und stellt - je nach Geräteeinstellung - ohne Zutun des Nutzers eine Verbindung her.

3) Web und Content

In den vergangenen Jahren haben Phishing-Angriffe in Deutschland enorm zugenommen. Über gefälschte Websites sowie über E-Mail, SMS, WhatsApp, Facebook und Co. verbreitete Links verschaffen sich Angreifer Zugriff auf sensible Daten. Ein bekanntes Beispiel ist der Pegasus-Trojaner, der Smartphones mit iOS-Betriebssystem ins Visier nahm und 2016 entdeckt wurde. Nach Anklicken eines Links führte die Spyware über Schwachstellen einen versteckten Jailbreak aus. Das Schadprogramm konnte so unter anderem Nachrichten und E-Mails mitlesen, Anrufe verfolgen, Passwörter abgreifen, Tonaufnahmen machen und den Aufenthaltsort des Nutzers feststellen.

Eine MDM-Lösung allein reicht häufig nicht mehr aus, um Informationen und Daten im Mobile Office vor unberechtigtem Zugriff abzuschotten. Hier sollten Unternehmen zusätzlich auf die Integration von Mobile Threat Defense setzen. Bildquelle: © peshkov - stock.adobe.com

Mobiles Arbeiten zuverlässig verwalten

Um die Sicherheit und den Betrieb der mobilen Endgeräte zu gewährleisten, setzen größere Unternehmen häufig auf ein Mobile Device Management (MDM). Unternehmen erhalten so Transparenz über den Zugriff von firmen- oder mitarbeitereigenen Mobilgeräten (BYOD) auf Unternehmensressourcen. Die IT gewinnt die nötige Kontrolle zur Absicherung, Verwaltung und Steuerung der Devices. Von der Geräteverschlüsselung über ein starkes Passwort bis hin zur Erkennung von Jailbreaks und dem Fernlöschen von Daten sichern die Administratoren Smartphone oder Laptop ab. Bei Bedarf werden auch E-Mail-Profile, WLAN-Verbindungen sowie die Verteilung von Zertifikaten zur Authentifizierung und Nutzungsrechte zentral gesteuert. Eine MDM-Lösung allein reicht allerdings häufig nicht mehr aus, um Informationen und Daten im Mobile Office vor unberechtigtem Zugriff abzuschotten. Hier sollten Unternehmen zusätzlich auf die Integration von Mobile Threat Defense (MTD) setzen. MTD-Systeme identifizieren app- und netzwerkbasierte Bedrohungen, erkennen gerootete Geräte sowie riskante Gerätekonfigurationen und schützen vor Cyber-Attacken. Dafür analysieren sie beispielsweise installierte Apps auf Schadbestandteile und überwachen Netzwerkaktivitäten. In Echtzeit gibt die Anwendung einen Status über Sicherheitsvorfälle ab und sperrt bei Bedarf ausgewählte Funktionen und Zugriffe.

Für KMU etablieren sich zunehmend Container-Technologien zur Abschottung der Daten. Die Anwendungen helfen dabei, geschäftliche Informationen auf Smartphones in einem verschlüsselten "Container" vor unbefugtem Zugriff abzuschirmen - auch bei Verlust des Geräts. Berufliche E-Mails, Kontakte, Kalender, Dokumente und Fotos sind von vorhandenen privaten Daten und Anwendungen strikt getrennt. Die Verschlüsselung umfasst auch den Datenaustausch über das mobile Endgerät und schützt so vor Man-in-the-Middle-Angriffen. Darüber hinaus lässt sich verhindern, dass Mitarbeiter aus dem Container auf private Apps zugreifen und Daten in den ungesicherten Bereich übernehmen (zum Beispiel durch Copy-and-Paste). DSGVO-konforme Messenger-Dienste Speziell für eine sichere berufliche Kommunikation entwickelt, gewährleisten Secure-Enterprise-Messaging-Lösungen einen verschlüsselten Datenaustausch und bieten eine durchgängige Transparenz über die Verwendung personenbezogener Daten. Als Business-Variante zu Consumer-orientierten Diensten wie WhatsApp verfügen sie meist über passendere Geschäftsfunktionen wie beispielsweise für die vertrauliche Kommunikation im kleinen Kreis oder für große Gruppen-Chats mit mehreren hundert Mitgliedern und können ins Mobile Device Management integriert werden.

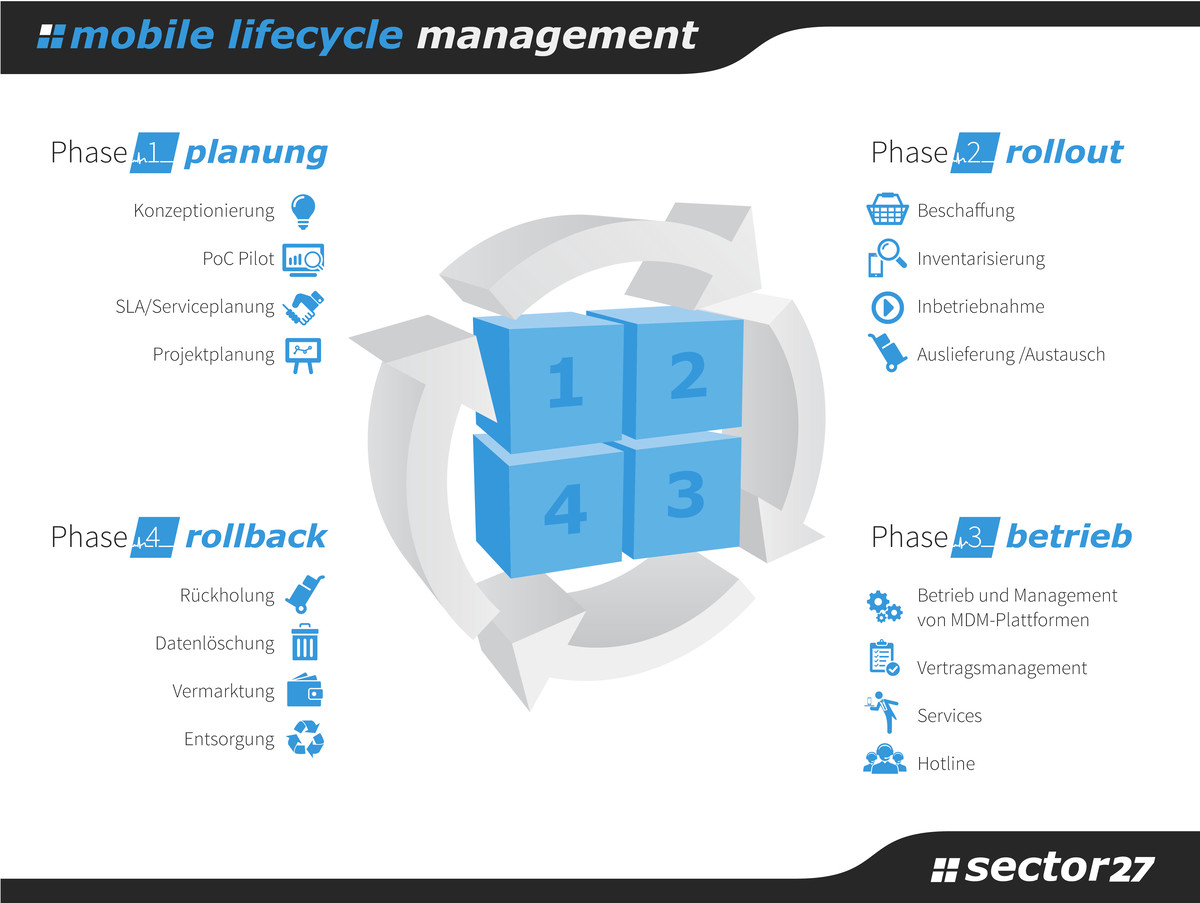

Steuerung des gesamten Lebenszyklus von Mobilgeräten

Um die durchgängige Betriebsfähigkeit eines Mobilgeräts dauerhaft abzusichern, ist eine zielgerichtete Einsatzplanung erforderlich - ähnlich wie für die IT-Infrastruktur auch. Grundlage ist die Konzeptionierung eines "Mobile Lifecycle", also des gesamten Lebenszyklus eines Mobilgeräts: von der Nutzung und Einführung bis hin zur Rückholung und Datenlöschung. Die Ist-Analyse und die Aufnahme eines Anforderungsprofils im Hinblick auf Security und Compliance im Vorfeld gehören dazu: Eine Konzept- und Qualitätsprüfung sowie ein Abgleich technischer Kompatibilitäten im Unternehmen sind dafür nötig und ermöglichen eine praxistaugliche Lösung. MDM- und MTD-Anwendungen sind für das sichere mobile Arbeiten daher nur ein Teil des großen Ganzen. Das Unternehmen muss Verantwortung für die mobile Infrastruktur übernehmen und Richtlinien in Form von Anforderungen definieren. Es empfiehlt sich, Mitarbeiter wie auch CEOs und weitere Führungskräfte präventiv für Sicherheitsrisiken zu sensibilisieren und zusätzlich durch Schulungen Know-how zu vermitteln. Denn nur mit einem ganzheitlichen Sicherheitskonzept lässt sich eine sichere Umgebung für ein Mobile Office schaffen - und damit der Benefit des mobilen Arbeitens voll ausschöpfen.

Um die durchgängige Betriebsfähigkeit eines Mobilgeräts dauerhaft abzusichern, ist eine zielgerichtete Einsatzplanung erforderlich. Grundlage ist die Konzeptionierung eines „Mobile Lifecycle“ eines Mobilgeräts.